Sono sempre di più i tentativi di truffa e di estorsione che girano online e, ahimè, sono in tanti a cascarci…o quantomeno ad essere profondamente preoccupati. Nell’immaginario comune sono lontani i tempi in cui, in una famosa scena, Totò vendeva la Fontana di Trevi ad un ignaro acquirente. Eppure quando si tratta dell’online siamo ancora troppo e facilmente impressionabili da ogni minimo tentativo di approccio.

L’estorsione di cui voglio parlarti questa settimana è una variante della classica estorsione “ho un tuo video e se non vuoi che lo divulghi pagami!”. Si tratta di una estorsione in lingua inglese che per comodità ho tradotto per voi. Come sempre gli ho dato un nome e questa l’ho chiamata l’estorsione del “pervertito con gli adolescenti”. Ma analizziamola!

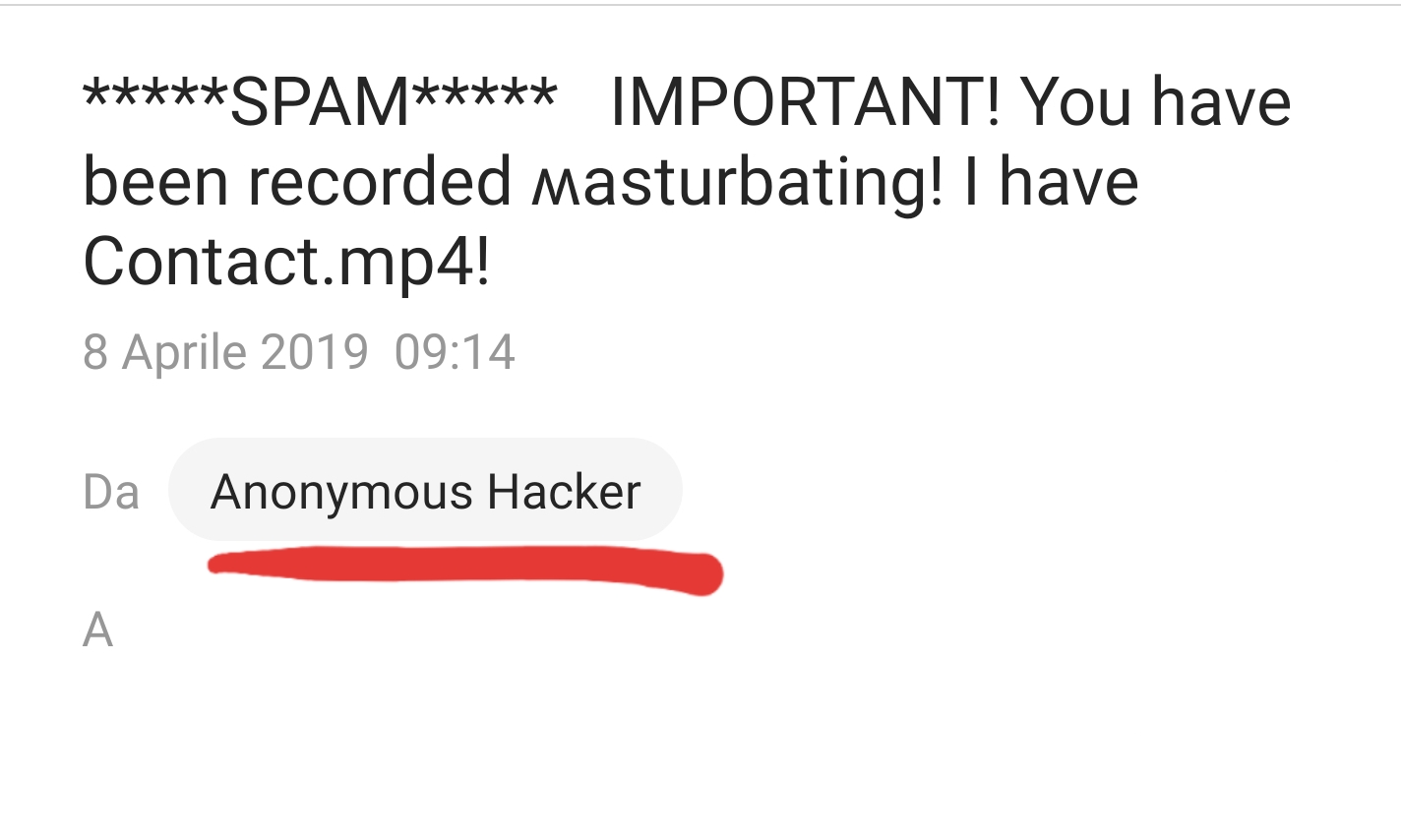

Innanzitutto guardiamo l’oggetto: “Sei stato registrato in momento particolare. Ho contact.mp4.”

La prima frase è chiara. Forse allude ad una nostra registrazione, magari per mezzo della webcam o altro. La seconda frase invece è strana: forse si riferisce ad un file in possesso del cyber-criminale denominato contact.mp4. Il nome del file ci fa pensare ad una lista di contatti (forse i nostri) mentre l’estensione del file (.mp4) ad un video. Questo perché nel senso comune, un file MP4, è un formato contenitore multimediale utilizzato tipicamente per contenere video e audio digitali.

Notiamo subito un’altra cosa: il mittente è un tale “Anonymous hacker”. Qui non c’è bisogno di presentazioni, ci troviamo di fronte ad un soggetto (hacker) che nell’immaginario comune viene rappresentato come una persona misteriosa, col cappello della felpa in testa e chino su una tastiera nel buio della sua stanza. Aggiungi la parola “Anonymous” (anonimo) e il film mentale è fatto.

In realtà tale nome è stato aggiunto per manipolare e nascondere l’indirizzo email da cui “realmente” è partito il messaggio. Infatti indagando più a fondo è emerso un altro nome…che però anche questo potrebbe essere (e quasi certamente lo è) falso o creato ad arte per tale scopo.

Ma passiamo al testo

“Ciao, l’ultima volta che hai visitato un sito Web con adolescenti, hai scaricato e installato il virus che ho sviluppato. Il mio programma ha attivato la tua webcam e registrato…Il mio software ha anche scaricato tutti i tuoi contatti di posta elettronica e una lista dei tuoi amici su Facebook…Sei molto pervertio!”

E’ chiara la richiesta. Qui si ha la seconda selezione: chi ha realmente consultato determinati contenuti inizia a preoccuparsi, perché può immaginare a cosa andrà in contro. Vorrei far notare una sfumatura: i cyber-criminali sono passati dal “ho un tuo video mentre guardi video hard” a “ho un tuo video mentre guardi un sito web con adolescenti”. Il disvalore sociale legato alla seconda circostanza è maggiore e quindi la selezione è sì molto più stringente (perché statisticamente è più difficile trovare persone appartenenti al secondo gruppo rispetto al primo) ma il risultato sarà eccellente. Questo perché il contenuto del secondo tipo è visto più socialmente e giuridicamente problematico e pertanto chi cade nella rete sarà più disposto a collaborare per fare in modo che il suo segreto non venga rivelato.

La richiesta estorsiva

Ma continuiamo: “se vuoi che elimini entrambi i file e tenga il segreto, devi inviarmi il pagamento in Bitcoin. Ti do 72 ore solo per trasferire i fondi…Se non sai come pagare con Bitcoin, visita Google e cerca – come acquistare bitcoin. Invia 2.000 USD (0,396304 BTC) a questo indirizzo Bitcoin il prima possibile”

La richiesta è classica. Il cyber-criminale ci chiede un pagamento di 2000 USD (dollari) in bitcoin, nota criptovaluta e sistema di pagamento creato nel 2009 da un anonimo inventore, noto con lo pseudonimo di Satoshi Nakamoto. La cosa simpatica è che ci fornisce anche il “tasso di cambio” affermando che “1 BTC = 5.130 USD adesso, quindi invia esattamente 0.396304 BTC”.

Anche qui incontriamo una convinzione, profondamente radicata nel sentire comune: che il bitcoin sia anonimo e non rintracciabile. Tale convinzione è errata in parte e vi invito a fare delle ricerche sul tema e scoprirete che c’è differenza tra anonimato e pseudo-anonimato. Infatti tutte le transazioni Bitcoin sono raccolte pubblicamente e custodite in modo permanente sulla rete, in modo che chiunque possa vedere il bilancio e le transazioni di qualsiasi indirizzo. Infatti consultando questi “estratti conti” pubblici chiunque può vedere la cronologia delle transazioni e seguirne il flusso.

Da accertamenti è emerso che il “conto” che il cyber-criminale mi ha inviato è al momento in cui scrivo l’articolo vuoto. Starete pensando che il conto è vuoto perché nessuno ha pagato…ebbene potrebbe essere! Ma è molto più plausibile che il cyber-criminale abbia “aperto” un conto per ogni persona a cui fare l’estorsione. Questo perché è veramente semplice aprirne uno e soprattutto è gratis. Circostanza che sembrerebbe confermata anche dal cyber-criminale quando afferma “Questo indirizzo Bitcoin è solo per te, quindi saprò quando si invia l’importo corretto.”

Cosa succede se non paghi

“Se scegli di non inviare il denaro…Invierò il tuo video a tutti i tuoi amici dell’elenco di contatti che ho violato. Puoi andare dalla polizia ma nessuno può aiutarti. So cosa sto facendo. Non vivo nel tuo paese e so come rimanere anonimo. Non cercare di ingannarmi – lo saprò immediatamente – il mio software spia sta registrando tutti i siti Web visitati e tutti i tasti premuti. Se lo farai, manderò questo brutto video a tutti quelli che conosci, COMPRESO I TUOI FAMILIARI. Non imbrogliami! Non dimenticare la vergogna e se lo ignori questo messaggio la tua vita sarà rovinata. Sto aspettando il tuo pagamento in Bitcoin. Ti restano 72 ore.”

Conclusioni

In conclusione non posso che lasciarti alcuni piccoli e semplici consigli su come comportarsi:

- mantenere la calma: il criminale quasi certamente non dispone, in realtà, di alcun filmato che ci ritrae in atteggiamenti intimi né, con tutta probabilità, delle password dei profili social da cui ricavare la lista di nostri amici o parenti;

- non pagare assolutamente alcun riscatto: l’esperienza maturata con riguardo a precedenti fattispecie criminose (come sextortion e ransomware) dimostra che, persino quando il criminale dispone effettivamente di nostri dati informatici, pagare il riscatto determina quale unico effetto un accanimento nelle richieste estorsive, volte ad ottenere ulteriore denaro (proprio come nel mondo offline);

- guardarsi dal cliccare su link o allegati di posta elettronica o SMS sospetti (ultimamente girano anche sulle chat nei social);

- proteggere adeguatamente i nostri account. Sul punto ti invito a rispettare le raccomandazioni basilari sulla sicurezza informatica sviluppate nel corso degli anni da vari soggetti (potete usare tranquillamente quelle ministeriali dedicate alla PA o quelle tipo standard ISO/IEC 27001, ovviamente calate e tarate per l’uso personale);

- cambiare, se non si è già provveduto a farlo, tutte le password, impostando password complesse (almeno 10 caratteri contenti almeno un carattere minuscolo, uno maiuscolo, un numero e un carattere speciale);

- non utilizzare mai la stessa password per più profili;

- abilitare, ove possibile, meccanismi di autenticazione avanzati, che associno all’inserimento della password, l’immissione di un codice di sicurezza ricevuto sul nostro telefono cellulare o da un generatore di codici usa e getta (denominata 2FA – Autenticazione a 2 fattori);

- aggiornare sempre il sistema operativo dei nostri dispositivi, ed installare e tenere aggiornati adeguati sistemi antivirus.

Un saluto

![Privacy iPhone: è tutto oro quel che luccica? [breve manuale di sopravvivenza digitale per consumatori]](https://www.armandodelucia.com/wp-content/uploads/2019/06/COPERT1-370x260.jpg)